On entend régulièrement parler du risque de se connecter à un réseau wifi public. Moins de la nécessité de mettre régulièrement à jour sa box. Dans les deux cas, un des risques auquel on aura à faire face est l’ARP spoofing.

Super … Mais c’est quoi ?

L’ARP spoofing (ou empoisonnement ARP) est un Genjutsu qui vous cible via un réseau. Le pirate a un Sharingan, et il va faire subir la technique du Kaléidoscope hypnotique à votre machine.

C’est une attaque qui exploite les faiblesses du protocole ARP (Address Resolution Protocol). Ce protocole, essentiel dans un réseau local (LAN, Local Area Network), associe une adresse IP (identifiant temporaire d’un appareil sur le réseau) à une adresse MAC (Media Access Control, l’identifiant physique unique d’un appareil). Imaginez ARP comme un standardiste qui consulte un annuaire pour diriger les paquets de données vers le bon destinataire. C’est un tableau à deux colonnes, d’un côté des adresses IP, et de l’autre les adresses MAC qui correspondent. Parce que sur le réseau, les machines vont communiquer entre elles en adressant leurs paquets aux adresses MAC, plutôt qu’aux adresses IP.

Le procédé peut sembler un peu technique de prime abord, mais en réalité il est assez simple. Le pirate envoie sur le réseau des paquets en usurpant une adresse IP (en général celle du routeur (on verra pourquoi), et y associe l’adresse MAC de sa machine. L’intérêt étant de faire croire aux utilisateurs du réseau … qu’il est le routeur !

Résultat : les données destinées au routeur ou à un autre appareil passent par l’ordinateur du pirate, qui peut alors les intercepter, les analyser ou les modifier. En gros le pirate redirige votre courrier pour l’ouvrir avant vous.

Quand êtes-vous vulnérable ?

L’ARP spoofing est une menace spécifique aux réseaux locaux, où plusieurs appareils partagent la même infrastructure. Voici les scénarios où vous pourriez être exposé :

- Réseaux Wi-Fi publics : Dans un café, un aéroport ou une gare, les réseaux Wi-Fi publics sont souvent peu sécurisés. Un attaquant connecté au même réseau peut utiliser des outils comme Cain & Abel ou Ettercap pour lancer une attaque ARP spoofing.

- Réseaux domestiques mal configurés : Si votre Wi-Fi utilise un chiffrement obsolète (comme WEP, facilement cassable) ou un mot de passe faible, un intrus à portée de signal pourrait rejoindre votre réseau et tenter une attaque.

- Environnements professionnels non protégés : Dans une entreprise, un réseau mal segmenté ou des équipements réseau non configurés correctement (absence de port security ou de détection d’intrusion) offrent une opportunité à un attaquant interne ou externe.

L’ARP spoofing nécessite que l’attaquant soit sur le même réseau local. Une attaque à distance via Internet est improbable, car ARP ne fonctionne qu’au niveau de la couche 2 du modèle OSI, la couche liaison de données (google est ton ami). Cela se passe: à l’hôtel, au StarBuck … éventuellement chez vous.

Les risques associés

Une fois l’attaque réussie, le pirate devient ce qu’on appelle dans le langage commun un man-in-the-middle (MITM, ou « homme du milieu »), il peut alors :

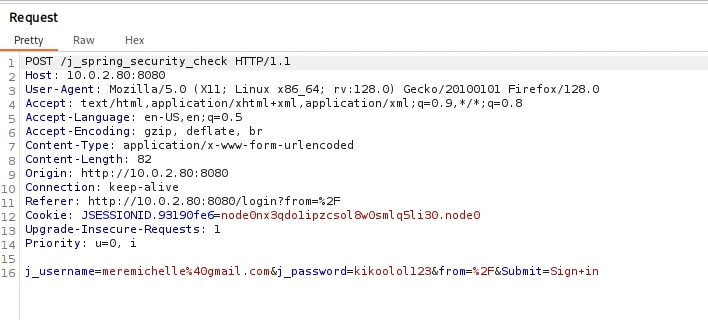

- Intercepter des données : Les communications non chiffrées (sur des sites sans HTTPS) peuvent être lues, exposant mots de passe, e-mails ou autres données sensibles. (C’est pour ça que je ne voulais pas build le présent avant d’avoir le certificat SSL, qui permet la connexion HTTPS).

- Manipuler le trafic : L’attaquant peut rediriger vos requêtes vers des sites frauduleux, comme une fausse page de connexion bancaire.

- Faciliter d’autres attaques : L’ARP spoofing peut servir de tremplin pour des exploits comme l’injection de scripts malveillants ou le déni de service (DoS).

A ce stade ça, données bancaires ou pas, ça sent déjà un peu le roussi … parce qu’il y a quelqu’un dans le réseau, et à priori il vient pas pour cueillir des fleurs.

Exemple d’interception d’une requête de connexion http, avec identifiant et mot de passe en clair :

Comment vous protéger ?

Heureusement, vous pouvez prendre des mesures concrètes pour minimiser les risques d’ARP spoofing. Voici des recommandations, du plus simple au plus technique :

- Privilégiez les connexions chiffrées (HTTPS)

Assurez-vous que les sites que vous visitez utilisent HTTPS, indiqué par un cadenas dans la barre d’adresse. Ce protocole chiffre vos données, rendant leur interception inutile pour un attaquant.

Conseil : Installez l’extension HTTPS Everywhere pour forcer l’utilisation de HTTPS quand disponible. - Utilisez un VPN sur les réseaux non fiables

Un VPN (Virtual Private Network) encapsule votre trafic dans un tunnel chiffré, protégeant vos données même en cas d’ARP spoofing. C’est votre bouclier numérique, comme une cape d’invisibilité pour vos connexions.

Conseil : Optez pour un VPN de confiance (comme NordVPN ou ProtonVPN) et activez-le sur les Wi-Fi publics. - Sécurisez votre réseau Wi-Fi

Configurez votre routeur avec le chiffrement WPA3 (ou WPA2 si WPA3 n’est pas disponible) et un mot de passe robuste. Désactivez également la fonction WPS (Wi-Fi Protected Setup), vulnérable à certaines attaques.

Conseil : Accédez à l’interface de votre routeur (souvent via 192.168.1.1) pour vérifier ces paramètres et exclure tout appareil inconnu. - Configurez des entrées ARP statiques

Sur votre appareil, vous pouvez définir manuellement les correspondances IP-MAC pour des appareils de confiance, comme votre routeur. Cela empêche les mises à jour malveillantes de la table ARP.

Exemple : Sur Windows, utilisez la commande arp -s <IP> <MAC> ; sur Linux, modifiez /etc/ethers. Attention, cela demande de connaître l’adresse MAC de votre routeur. - Déployez des outils de détection

Des logiciels comme XArp ou Arpwatch surveillent les anomalies dans les tables ARP et vous alertent en cas de comportement suspect, comme une adresse MAC qui change soudainement.

Conseil : Si vous êtes à l’aise, utilisez Wireshark pour analyser le trafic réseau et repérer des réponses ARP non sollicitées. Mais je reconnais qu’il faut être … vraiment à l’aise. - Surveillez les signaux d’alerte

Une connexion anormalement lente ou des redirections vers des sites inconnus peuvent indiquer une attaque. Déconnectez-vous immédiatement et vérifiez la liste des appareils connectés à votre réseau.

Conseil : Consultez régulièrement les journaux de votre routeur pour détecter des connexions suspectes.

L’ARP spoofing est une technique astucieuse qui exploite la confiance inhérente au protocole ARP pour compromettre un réseau local. Si elle peut sembler intimidante, des réflexes simples comme l’utilisation d’HTTPS, d’un VPN et d’un Wi-Fi bien configuré suffisent à réduire considérablement les risques. Pour les plus techniques d’entre vous, des outils de surveillance et des configurations avancées offrent une protection supplémentaire.

En adoptant ces bonnes pratiques, vous naviguerez sur internet sans qu’un kikoolol ne vienne intercepter vos requêtes youpr0n. Restez vigilant, gardez vos outils à jour, et si vous avez des questions, il y a un espace commentaire juste en dessous. Stay safe, bisous !