Dans un monde où chaque clic est pisté, où les gouvernements censurent l’accès à l’information et où les entreprises monétisent nos données, les darknets émergent comme des bastions de la liberté numérique.

Et il est probable que leur utilisation devienne, au fil du temps, une habitude, et un impératif.

Ce sont des réseaux superposés, accessibles uniquement via des logiciels spécifiques, qui promettent un anonymat quasi-total.

Mais qu’est-ce qu’un darknet, et pourquoi suscite-t-il autant de fascination et de controverse ?

De TOR à Freenet, en passant par I2P et RetroShare, embarquons pour un voyage au cœur de l’Internet invisible.

Panorama des principaux darknets

Les darknets ne sont pas un monolithe : chaque réseau a ses spécificités, ses forces et ses cas d’usage. Voici un tour d’horizon des quatre principaux acteurs.

Tor, The Onion Router

TOR est le darknet le plus connu, souvent considéré comme la porte d’entrée vers l’Internet anonyme. Il repose sur un réseau décentralisé de serveurs (ou “nœuds”) qui redirigent votre trafic à travers plusieurs couches de chiffrement, d’où son nom, inspiré du routage en oignon. TOR permet de naviguer sur le Web classique de manière anonyme ou d’accéder à des sites spécifiques en .onion, hébergés sur le réseau TOR lui-même.

Souvent utilisé par des journalistes protégeant leurs sources, activistes contournant la censure, ou des anonymes soucieux de leur vie privée.

Il a l’avantage d’une large communauté, une interface intuitive via le navigateur TOR, accès à un écosystème riche de sites .onion.

La vitesse de navigation est bien entendu un peu (beaucoup) plus lente que sur le clearnet, et les noeuds de sortie peuvent être vulnérables. En revanche, l’anonymat, pour peu qu’on configure correctement le navigateur, et qu’on s’abstienne de répandre des indices personnels, est réputé total.

I2P (Invisible Internet Project)

I2P se concentre sur l’anonymat des communications peer-to-peer encryptées. Contrairement à TOR, qui anonymise principalement l’accès au Web, I2P protège à la fois l’émetteur et le récepteur des données. Les utilisateurs peuvent héberger des “eepsites” (équivalents des .onion), partager des fichiers ou utiliser des services de messagerie anonymes.

I2P (Invisible Internet Project) a été initié en 2003 par une équipe de développeurs anonymes souhaitant créer un réseau décentralisé axé sur l’anonymat bidirectionnel, contrairement à TOR qui se concentre principalement sur l’anonymisation de l’émetteur. Évoluant à partir d’un projet open-source, il est toujours maintenu en 2025.

Il va servir au partage sécurisé de fichiers, aux forums anonymes, à la communication dans des environnements à risque.

Son anonymat est bidirectionnel, il est résilient face à la censure, il a la douce saveur de l’open source ( https://github.com/i2p/i2p.i2p )

En revanche son installation est plus complexe et son écosystème moins développé que TOR.

Vous le trouverez ici : https://geti2p.net/fr/

Freenet

Freenet, inintialement « Hyphanet », a vu le jour en 1999, fruit du projet de fin d’études d’Ian Clarke à l’Université d’Édimbourg. Motivé par la volonté de contrer la censure et de protéger la liberté d’expression, Clarke a imaginé un réseau peer-to-peer décentralisé où les données, fragmentées et distribuées sur les nœuds, seraient anonymes et impossibles à supprimer. En 2000, le projet, rebaptisé Freenet, est officiellement lancé avec sa première version open-source. Il attire rapidement l’attention des défenseurs de la vie privée. Au fil des ans, Freenet a évolué pour améliorer sa stabilité et ses performances, une architecture plus robuste pour le stockage distribué, puis en 2008 le “dark pool”, un mécanisme renforçant l’anonymat en masquant les nœuds participant au stockage. Des fonctionnalités comme les “freesites” (sites hébergés sur le réseau) et les forums anonymes ont enrichi son écosystème.

Son interface reste plus complexe son adoption moindre face à TOR. Freenet reste maintenu par sa communauté, avec des mises à jour régulières (la dernière version stable datant de 2023).

Sa plateforme décentralisée est principalement conçue pour le stockage et le partage de données anonymes. Les fichiers sont fragmentés et distribués sur les nœuds du réseau, rendant leur suppression quasi impossible. Freenet privilégie la liberté d’expression et la résistance à la censure.

https://freenet.org

Zoom sur TOR

TOR est bien plus qu’un outil technique : c’est un symbole de la lutte pour la liberté numérique. C’est surtout le Darknet le plus connu, le plus abordable, et le plus fréquenté.

TOR a vu le jour dans les années 1990, conçu par l’US Navy pour sécuriser les communications sensibles. L’idée était simple mais révolutionnaire : créer un système où les données transitent par plusieurs serveurs, chacun ignorant l’origine et la destination finale. Dans les années 2000, le projet est rendu public et adopté par des défenseurs des droits humains, des journalistes et des activistes.

Aujourd’hui, TOR compte environ deux millions d’utilisateurs quotidiens et sept millle nœuds relais. Il est souvent associé à des activités illégales (comme les marchés noirs du dark web) , mais TOR, c’est bien plus que cela.

Comment ça marche ?

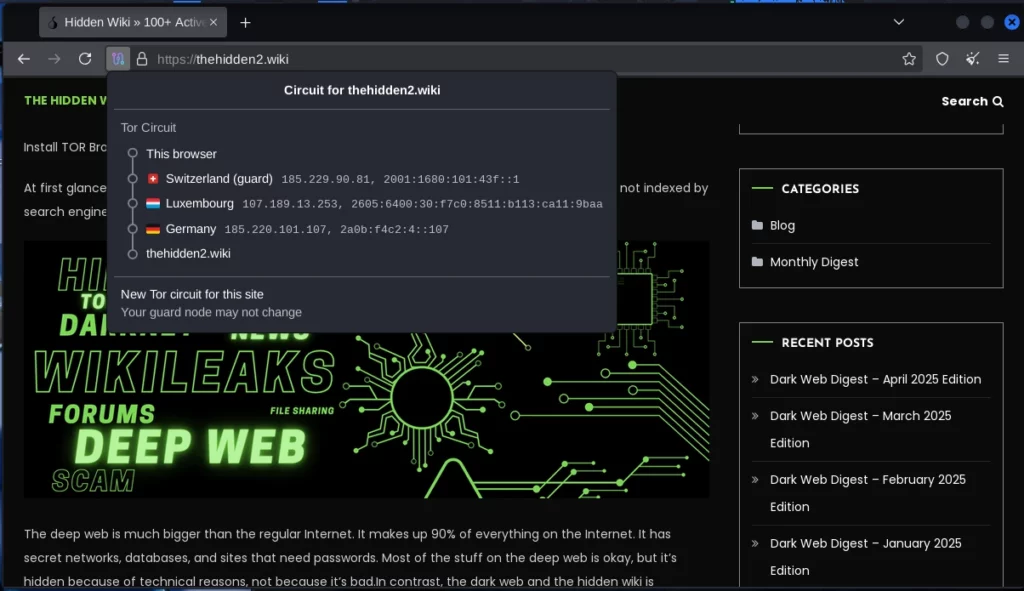

TOR repose sur le principe du routage en oignon. Lorsque vous vous connectez, votre trafic est chiffré et passe par trois nœuds :

- Nœud d’entrée : Connaît votre adresse IP mais pas votre destination.

- Nœud relais : Sert d’intermédiaire, ignorant à la fois l’origine et la destination.

- Nœud de sortie : Envoie vos données vers leur destination finale, mais ne sait pas d’où elles viennent.

Ce système garantit que personne – pas même les nœuds – ne peut relier votre identité à votre activité. Les sites .onion, hébergés directement sur le réseau TOR, renforcent encore l’anonymat en éliminant le besoin d’un nœud de sortie. Cependant, TOR n’est pas infaillible : les nœuds de sortie peuvent être surveillés, et la vitesse du réseau dépend des bénévoles qui maintiennent les relais.

Ici, une vue sur le chemin de connexion avec un noeud d’entrée en Suisse, un noeud intermédiaire au Luxembourg et un noeud de sortie en Allemagne. Il est possible de réinitialiser le circuit à volonté.

Pourquoi utiliser TOR ?

Les darknets, et TOR en particulier, répondent à des besoins cruciaux dans un monde numérique sous surveillance.

Protéger sa vie privée

Dans de nombreux pays, les fournisseurs d’accès Internet (FAI) collectent des données sur vos activités, souvent revendues à des tiers. TOR masque votre adresse IP, empêchant le pistage par les sites, les publicitaires ou les gouvernements. C’est un outil vital pour ceux qui vivent sous des régimes autoritaires où la surveillance est omniprésente.

Défendre la liberté d’expression

TOR est un allié des journalistes, des lanceurs d’alerte et des activistes. Par exemple, Reporters sans frontières recommandent son usage pour sécuriser les communications dans des contextes à risque. En 2021, lors des manifestations en Iran, le trafic TOR a bondi, preuve de son rôle dans la résistance à la censure.

Accéder à l’information censurée

Dans des pays comme la Chine ou la Russie, où des sites comme Wikipédia ou BBC News sont bloqués, TOR permet de contourner ces restrictions. Il offre un accès à une information libre, essentielle pour l’éducation et la démocratie.

Explorer sans traces

TOR n’est pas réservé aux situations extrêmes. Les chercheurs, les curieux ou les amateurs de tech l’utilisent pour explorer des contenus alternatifs ou éviter le ciblage publicitaire. Les sites .onion, bien que parfois controversés, abritent aussi des forums, des bibliothèques numériques et des projets communautaires uniques.

Les darknets ne sont pas une solution miracle. Ils peuvent être utilisés à des fins illégales, ce qui alimente leur mauvaise réputation. De plus, un mauvais usage (comme révéler des informations personnelles) peut compromettre votre anonymat.

Alors, faut faire gaffe …

Utiliser TOR en toute sécurité:

Naviguer sur TOR demande de la discipline. Il y a quelques règles pour maximiser votre anonymat.

Utiliser un VPN

On ne fait pas l’économie d’un VPN sur TOR, il en faut un.

Le VPN va masquer votre utilisation de TOR à votre FAI et protèger votre adresse IP réelle, sans quoi votre fournisseur d’accès sait que vous vous connectez à un noeud. Il ajoute une couche supplémentaire d’encryption, par ailleurs.

On choisira un VPN sans conservation de logs, et basé dans un pays respectueux de la vie privée (Suisse, Panama, en tout cas pas la France). Surtout pas un VPN gratuit (si c’est gratuit, … c’est dans mes prix… mais …).

Certains VPN acceptent les paiements en crypto (c’est le cas d’expressvpn dans mon souvenir). NordVPN est souvent conseillé, personnellement j’utilise Proton.

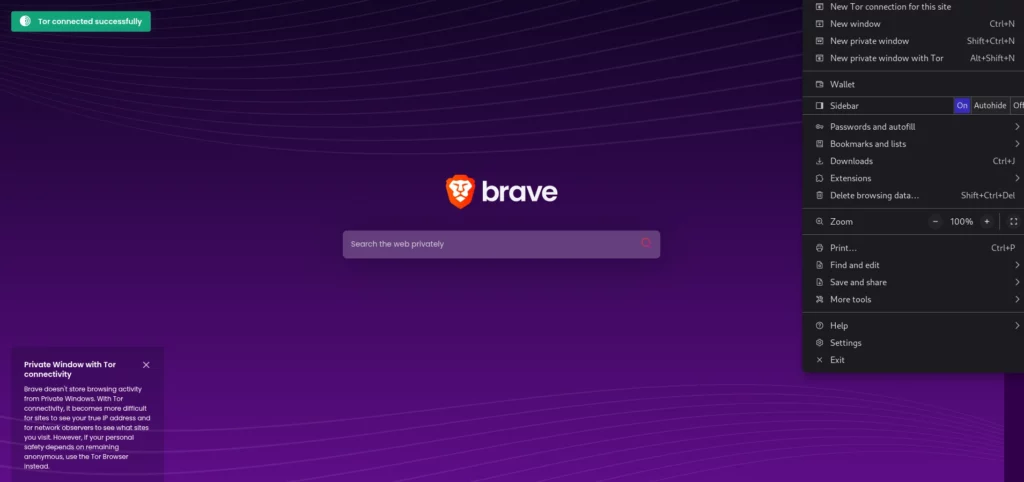

Le navigateur Brave offre également une option de connexion au réseau Tor depuis les fenêtres de navigation privée. La solution est simple pour qui veut s’épargner l’installation du navigateur dédié.

Quelque soit l’option choisie, vous pourrez vérifier que l’adresse IP du noeud de sortie appartient bien au réseau Tor sur https://metrics.torproject.org – Relay search

Alors oui, mais comment configurer TOR ?

Le navigateur TOR est préconfiguré pour l’anonymat, mais c’est un peu comme un Mogwaï, il y a queqlues règles :

- Activez le mode de sécurité maximal pour bloquer JavaScript, souvent utilisé pour des attaques de désanonymisation.

- Ne vous connectez jamais à des comptes personnels (comme Gmail ou réseaux sociaux) via TOR, car cela pourrait lier votre identité à votre activité.

- Ne modifiez pas la taille de la fenêtre ou les paramètres par défaut, car cela peut créer une empreinte numérique unique (fingerprint).

- Ne versez pas d’eau sur votre PC

- Ne lui donnez pas à manger après minuit.

- ATTENTION aux téléchargements : Évitez d’ouvrir des fichiers ou des liens suspects, même sur des sites .onion, pour éviter les malwares.

- Anonymat total : Ne partagez JAMAIS d’informations personnelles, même sur des forums anonymes, pas de nom ni pseudo ni age, ni « heure qu’il est », encore moins d’adresse postale ou mail. Rien.

En règle général, utilisez TOR depuis un système d’exploitation isolé, personnellement j’ouvre TOR uniquement depuis une machine virtuelle (Kali en l’occurence). Vous pouvez utiliser TailsOS (ce qui est encore mieux), un système d’exploitation dédié à l’anonymat, depuis une clé USB.

Contourner les blocages

Dans certains pays, bien entendu, TOR est bloqué. Ce n’est pas encore le cas en France, mais… si je devais prendre un pari …

Contourner la censure est défi en soi. Parce que dans les pays concernés, naturellement, si Tor est bloqué, les VPN le sont également. Ainsi il va falloir passer sous les radars pour aller chercher un noeud d’entrée. Pour rappel, par défaut et sans VPN, votre fournisseur d’accès détecte les connexions au réseau Tor, les IPs des points d’entrée et sortie étant connus.

torproject fait face, torproject est efficace.

En cas de censure, on utilise des ponts (bridges). Ce sont des noeuds publics fournis par le projet TOR pour établir une connexion en masquant le noeud d’entrée pour faire croire au fournisseur d’accès qu’on visite le clearnet.

Torproject va même un peu plus loin en annoncant en 2024 la mise en place de tunnel destinés à ajouter une couche d’obfuscation dans les cas où les ponts puissent être détectés.

Je vous invite à lire cet excellent article sur le sujet:

https://blog.torproject.org/introducing-webtunnel-evading-censorship-by-hiding-in-plain-sight/

Entre liberté et controverses

Les darknets incarnent un paradoxe : ils sont à la fois des outils de liberté et des refuges pour des activités illégales. TOR, par exemple, a permis à des dissidents de communiquer sous des régimes oppressifs, mais il a aussi hébergé des marchés noirs comme Silk Road, fermé par le FBI en 2013. Cette dualité alimente un débat éthique : comment garantir l’anonymat sans encourager les abus ?

Pourtant, les darknets restent indispensables. Ils rappellent que la vie privée est un droit fondamental, menacé par la surveillance de masse et la censure. À l’avenir, leur rôle pourrait évoluer avec l’émergence de nouvelles technologies, comme des protocoles d’anonymisation plus rapides ou des outils d’intelligence artificielle capables de détecter les utilisateurs. Les darknets devront s’adapter pour rester des remparts de la liberté numérique.

De TOR à RetroShare, les darknets offrent une alternative puissante à un Internet sous surveillance. Ils protègent la vie privée, défendent la liberté d’expression et ouvrent des portes vers une information sans frontières. Mais leur puissance vient avec une responsabilité : utiliser ces outils de manière sécurisée et éthique. En adoptant des pratiques comme l’usage d’un VPN, une configuration rigoureuse et une machine virtuelle dédiée, vous pouvez explorer l’Internet invisible en toute confiance. Alors, prêt à plonger dans l’anonymat ? Téléchargez le navigateur TOR, informez-vous, et contribuez à un Web plus libre.

Et si vous voulez un tuto d’installation de Tor, l’espace commentaires est ouvert.

Stay safe, bisous.